主要是防止 ssh 暴力破解

限制用户远程登录

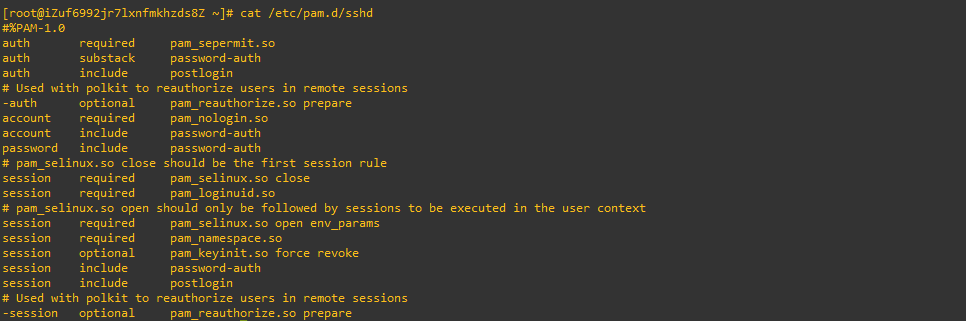

1、首先查看一下我们的 /etc/pam.d/sshd 配置文件

cat /etc/pam.d/sshd

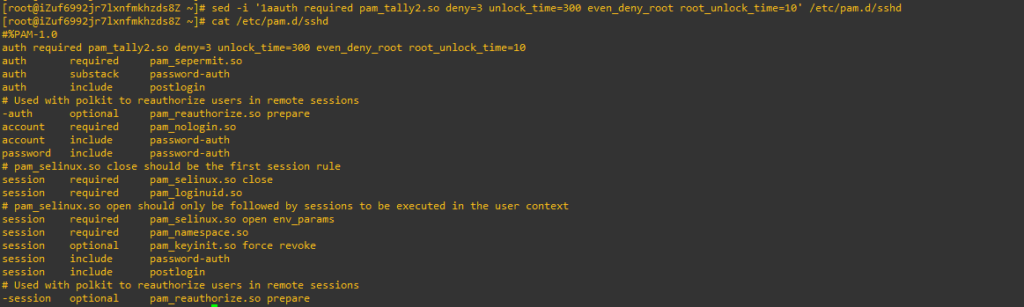

2、添加配置文件

在 #%PAM-1.0 的下面,即第二行,添加内容,一定要写在前面,如果写在后面,虽然用户被锁定,但是只要用户输入正确的密码,还是可以登录的!

# vim /etc/pam.d/sshd

#%PAM-1.0

auth required pam_tally2.so deny=3 unlock_time=300 even_deny_root root_unlock_time=10也可以简写为:

sed -i '1aauth required pam_tally2.so deny=3 unlock_time=300 even_deny_root root_unlock_time=10' /etc/pam.d/sshd参数说明

even_deny_root 也限制 root 用户;

deny 设置普通用户和 root 用户连续错误登陆的最大次数,超过最大次数,则锁定该用户;

unlock_time 设定普通用户锁定后,多少时间后解锁,单位是秒;

root_unlock_time 设定 root 用户锁定后,多少时间后解锁,单位是秒;

此处使用的是 pam_tally2 模块,如果不支持 pam_tally2 可以使用 pam_tally 模块。另外,不同的 pam 版本,设置可能有所不同,具体使用方法,可以参照相关模块的使用规则。

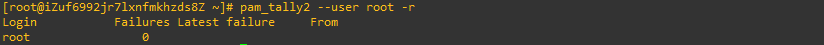

3、查看用户登录失败次数

命令如下:

[root@iZuf6992jr7lxnfmkhzds8Z ~]# pam_tally2 --user root

Login Failures Latest failure From

root 0

4、解锁指定用户

命令如下:

[root@iZuf6992jr7lxnfmkhzds8Z ~]# pam_tally2 --user root -r

Login Failures Latest failure From

root 0

正文完